很多閑的襠疼的同行喜歡利用IP沖突 攻擊目標服務器。比如說,非同一網關C段劫持,他們利用局域網的IP沖突 (可做到突破非同網關劫持 與SB 嗅探)。你不能“快速設置域名泛解析及解決惡意泛域”,他們就把我們拿到的服務器修改成目標服務器的IP,當我們修改IP 后 計算機會判斷成重新獲取IP,所以直接把原來的服務器的IP頂下來的,然后綁定他們目標站的域名就達到劫持的效果了,而且看不出是劫持的 因為IP沒有變。

IP服務器測試:http://www.bxgb88.com/dedicated/hk.html

所以管理發現網站被入侵了 會通過FTP 或者 服務器修改會主頁,然后我們嗅探本機就好了。還有就是IP 和MAC 雙綁定他們會修改成相對應的。這個方法他們利用最多的,無視非同網關、無視防火墻。這個問題,在局域網中經常碰到,這不能算是漏洞嚴格的來講,這個也不叫“劫持”,只能說是 IP 沖突的一種……

一、那ip地址和網絡上其他系統沖突是什么意思?

這個簡單,我們租用服務器多會獲得一個IP地址,不相同。那為什么會和其他系統發生沖突呢,打個比方就是說當你服務器的ip地址和別的服務器的ip地址相同的時候就會顯示“ip地址和網絡上其他系統有沖突”一般這樣相同的原因無非是你的局域網被病毒攻擊導致地址解析失敗則會出現,這種情況下數據隱私很容易泄露出去。比如在一個局域網中,192.168.1.3這個IP只有被用在一臺計算機上,如果存在兩臺計算機或者多臺計算機用這個IP,就會出現沖突。

二、了解完IP沖突的原因,那看看IP的獲取情況

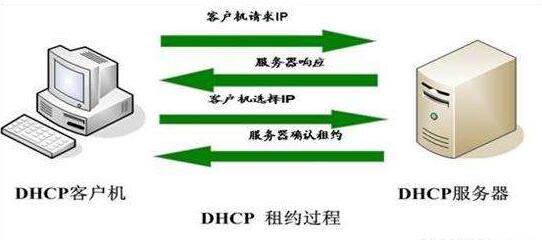

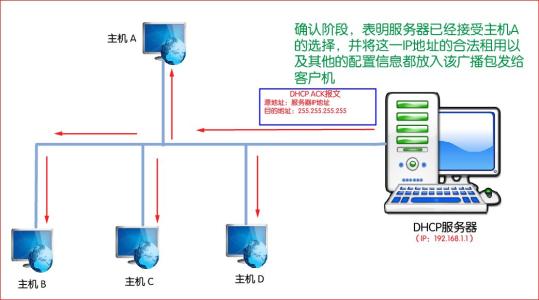

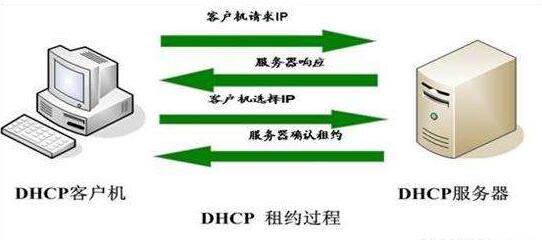

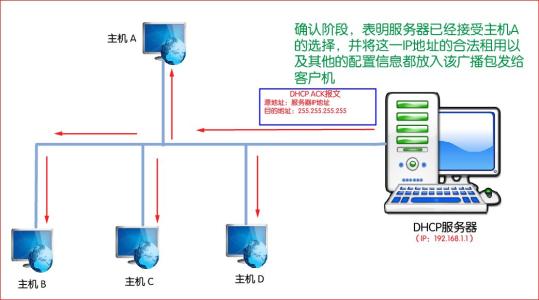

1、自動獲取,當網絡的中服務器或者是路由器開啟了DHCP(動態主機配置協議,這個協議里會定義自動分配IP的地址池,比如192.168.100-192.168.1.199),那么,網絡中的客戶機就可以通過在本地連接里面,設置為自動獲得IP地址來讓服務器為客戶機配置一個IP,這個IP是隨機的(由服務器或者是路由器從定義好的地址池里選一個沒有被分配的來給你用),從而可以保證與其他使用自動獲得IP的電腦中的IP地址不相同。

2、手動指定,當網絡中的服務器或者是路由器沒有開啟DHCP功能的時候,我們要自己給客戶機配置IP,當然,如果服務器開了DHCP功能,我們也一樣可以手動指定的。

在Windows系統中,如果本地網絡IP地址出現沖突,會出現圖標提示,問題比較容易解決。但在Linux系統中,并沒有提供相關的功能,如果本地網絡采用靜態IP地址配置,出現比較奇怪的網絡連接問題,如ssh連接復位,可以考慮檢測一下是否是出現了IP地址沖突問題。arping命令提供了檢測地址沖突的功能。

三、Linux中如何檢測IP地址沖突問題?

arping命令

arping命令是用于發送arp請求到一個相鄰主機的工具,arping使用arp數據包,通過ping命令檢查設備上的硬件地址。能夠測試一個ip地址是否是在網絡上已經被使用,并能夠獲取更多設備信息。功能類似于ping。

IP地址沖突檢測

在出問題的主機上,可以使用"arping -I ethN x.x.x.x"命令(其中x.x.x.x為本接口的IP地址)檢測地址沖突,如果沒有任何輸出,則表示本IP地址無沖突。如果有沖突的話,該命令會顯示沖突的IP地址使用的MAC地址。

當然,IP地址沖突并不是在任何條件下多可以實施的,造成IP沖突有以下因素、條件:必須在同一局域網(無需同網關,C段相同即可)。目標機器是否裝有具有“攔截外部IP沖突”功能的防火墻。目標機器本地連接是否設置為:“自動獲取IP”。(這條因素不確定)網管是否綁定 IP + MAC,如果綁定了,則還需要修改攻擊機器的 IP、MAC 與目標機器完全一致。可以給本機(攻擊機器)綁定多個IP備用,否則在IP沖突時,你可能無法登陸本機。

而 IP 沖突則無法轉發,因為此時雙方的 IP 和 MAC 都被改成了一樣的,如果將數據發出去的話,會形成死循環,無法轉發……關于防御方法,其實比較簡單,使用帶“攔截外部IP沖突”功能的防火墻即可(具體未實踐,應該是有效的),Arp 攻擊、IP 沖突這些網絡問題都是以太網存在協議漏洞造成的,局域網是通過 IP-MAC 尋址來通訊的,只要改個 IP,就可能造成 IP 沖突上不了網……

上一篇:

網站管理必備技能:服務器防火墻

下一篇:

測試服務器ping值你懂“TTL是什么意思?”