近期,關于DDoS攻擊的話題再次引發用戶關注。尤其是新型NTP反射放大攻擊,其在黑產中快速傳播,進而全網泛濫。在諸多的DDoS攻擊防御事件中,放大攻擊的流行度占了百分之五十左右,攻擊難度系數只是占中間部分,但它的影響力較大。這意味著它的防護和緩解比較復雜。那么就有人想要知道什么是NTP放大攻擊?

那么問題來了,什么是反射放大攻擊?NTP的防御措施是怎么樣的呢?接下來小編我就分享下NTP放大攻擊的操作過程以及防御措施。

NTP放大攻擊的防御措施:http://www.bxgb88.com/ddos/large.html

一、NTP放大攻擊的前世今生

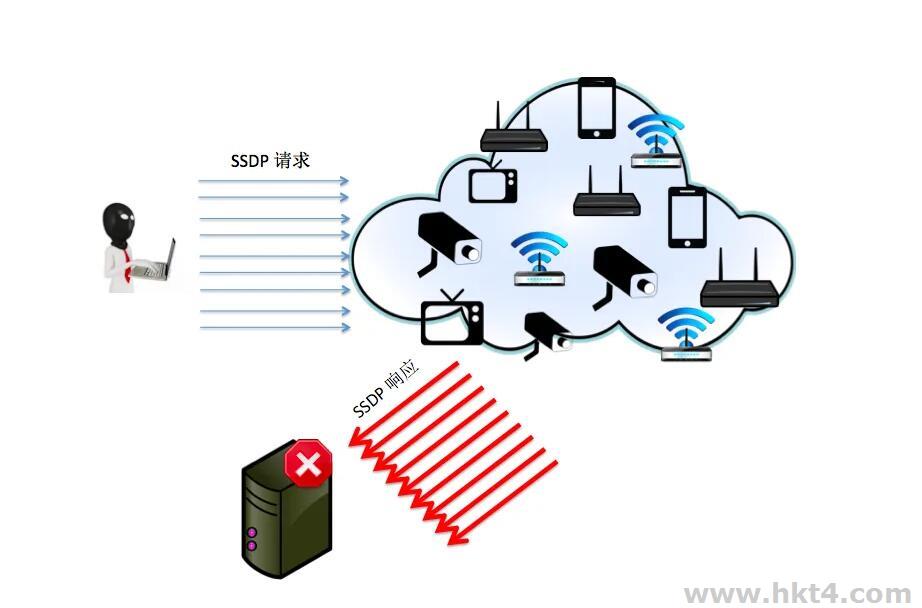

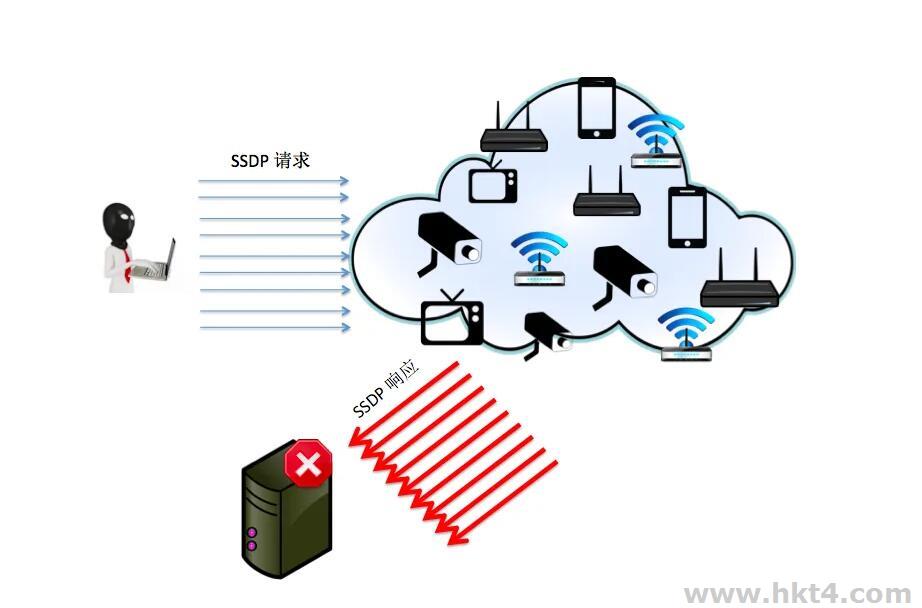

在說明這種新型攻擊手法之前,需要先科普一下反射放大攻擊。所謂的反射放大攻擊是非常常見的DDoS攻擊手法,其基本原理非常簡單:攻擊者通過控制僵尸網絡偽造靶機IP向特定的公網服務器發送請求,公網服務器收到請求后會向靶機發送更大的應答報文,從而實現攻擊流量放大。

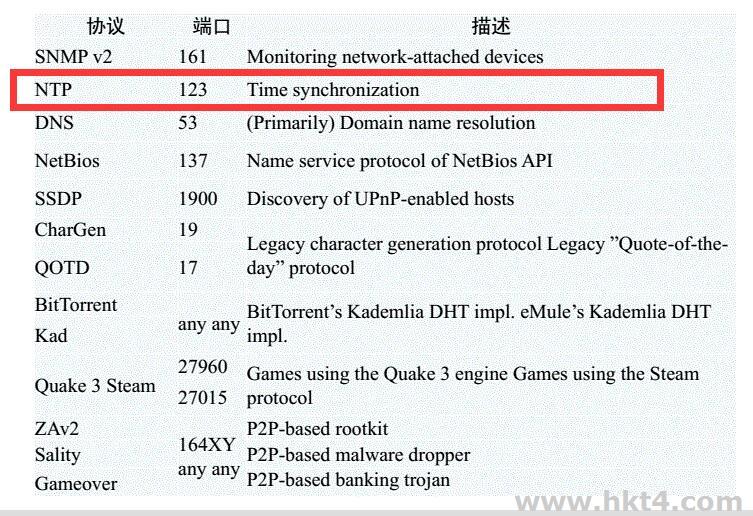

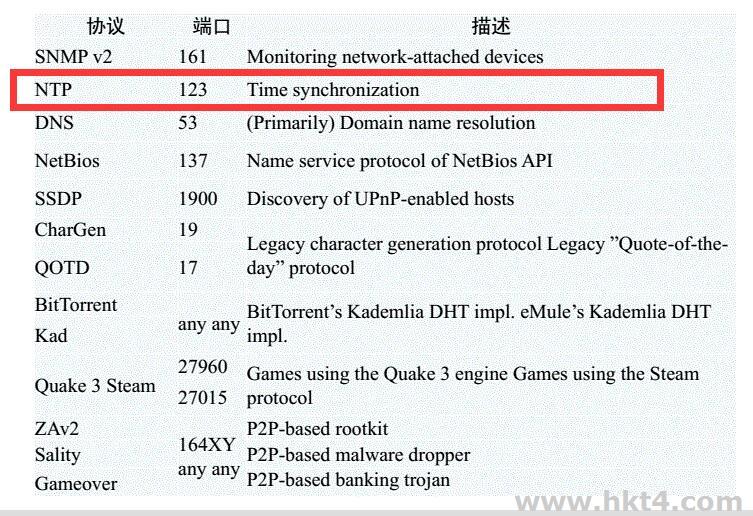

這里的公網服務器是指對外開放某些可被利用作反射放大的協議端口的服務器,比較常見的協議有DNS、NTP、SNMP、Memcached等,這些協議一般基于UDP,并且協議本身存在缺陷,沒有校驗來源IP的真實性,且存在應答報文遠大于請求報文等特點。這種反射放大手法簡單、有效,一直深受黑客喜愛,所以很長一段時間內UDP反射就是反射放大攻擊的別稱。

那有沒有利用NTP協議做反射攻擊的?

答案是有的。早在2018年就出現利用公網服務器開放的NTP端口進行反射攻擊的手法,相比UDP反射放大攻擊,此類利用NTP協議棧的反射攻擊實際并無太明顯的流量放大效果,因為請求的來源IP是偽造的,無法與TCP服務器完成TCP三次握手建立連接,所以無法得到應用層的應答報文。但是這種攻擊利用了NTP的協議棧特性,使靶機看到攻擊流量具備協議棧行為,而且成份復雜(synack、ack、rst等混合流量),導致反向挑戰、協議棧行為校驗等傳統的NTP防護算法無法防護,大大增加了防護難度,所以這種NTP反射誕生后很快成為DDoS攻擊的主流攻擊手法。

二、NTP放大攻擊的防御措施有哪些?

1、找到更容易觸發中間盒攔截的非法域名

找到欺騙中間盒,讓其誤判已經建立TCP連接的方法后,就需要找到更容易讓中間盒下發攔截的域名。實際上中間盒對特定域名的攔截本質上就是互聯網審查,所謂的互聯網審查是由于政治、宗教、道德、經濟等原因,世界很多國家都會對互聯網流量進行不同程度的審查而且對不符合當地法律法規的域名進行屏蔽和請求攔截。

盡管審查的范圍因國家地區而異,所以很難找到一個被所有審計中間盒攔截的域名,Kevin Bock等人在Quack

工具發布的公共數據進行測試分析,找到從大多數中間盒中引發響應的 5 個域,這些域巧合地跨越了五個不同的區域:色情相關域名、

賭博相關域名、社交媒體相關域名、文件共享相關域名、性健康/教育相關域名。

2、找到放大系數盡可能大的中間盒

為了讓靶機受到更大的攻擊流量,就需要找到放大效果更好的中間盒作為反射放大器,而放大系數就是主要的衡量標準。

放大系數可以理解為流量的放大倍數,計算方法非常簡單,就是response總長度/query總長度。傳統的UDP反射攻擊的放大系數與具體的協議實現相關,所以放大系數是一個相對固定的值:除了Memcached反射攻擊以外,其他UDP反射放大系數不超過600,而且以200以內為主。

3、對NTP服務器進行合理的管理和配置,將全部的NTP服務軟件升級到最新的版本;

4、在配置文件中添加noquery參數來限制客戶端的monlist等信息查詢請求;

5、通過防火墻對UDP試用的123端口進行限制,只允許NTP服務于固定IP進行通信;

6、運用足夠大的帶寬,硬抗NTP服務產生的放大型流量攻擊。

7、使用DDoS防御產品,將入口異常訪問請求進行過濾清洗,然后將正常的訪問請求分發給服務器進行業務處理。

如果企業的中間盒(特別是合規系統)如果存在TCP會話識別的漏洞,且合規的阻斷頁面過大,那么就很有可能會被外部攻擊者當做“優質的”反射放大器,從而不可避免地頻繁遭受掃段式DDoS攻擊,極大的浪費了系統性能、出口帶寬等寶貴資源,而且面臨被靶機投訴甚至報復的風險。

為此優化合規系統等中間盒的機制,避免被利用將成為重要的安全話題,為此我們建議:中間盒可以新增TCP報文的合法性檢查和丟棄,例如syn置位但又攜帶載荷的屬于明顯非法報文,可以將其丟棄。或者中間盒需要完善TCP會話識別能力,避免直接從TCP單包里直接提取域名直接下發攔截。在條件具備的情況下,盡量基于出入流量的雙向會話檢查,這樣可以徹底規避風險。

上一篇:

Syn Flood防御開不開?

下一篇:

網站滲透測試你做過嗎?滲透測試工具又有哪些?