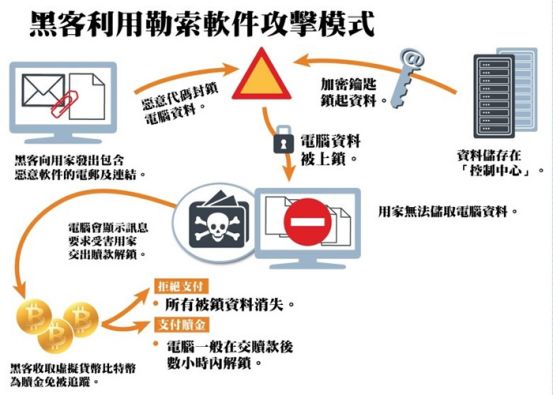

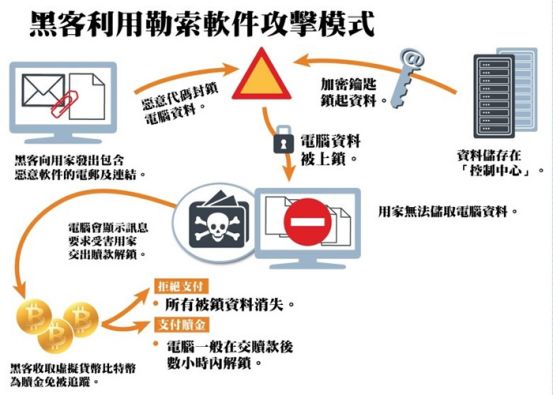

2017年5月12日,WannaCry蠕蟲病毒、勒索軟件在全球爆發,2019年4月末又發生過一次服務器網站被被篡改為泰國人妖之類的。據介紹,2018年,國家互聯網應急中心共協調處置網絡信息安全事件10.6萬起,安全漏洞、惡意程序、網頁篡改、網站后門、DDoS攻擊等。網站面臨數據無法恢復,客戶投訴。總結經驗教訓,網絡病毒、黑客無時無處不在,我們要保持警惕,防患于未然,制定好服務器防范措施,才能保證網絡信息平穩安全。

網絡信息安全服務器:http://www.bxgb88.com/dedicated/hk-ddos.html

一、服務器管理層面的兩類預防操作:

保證網絡信息安全,服務器開發過程中,規范Web開發的安全標準。

1、防止sql注入:采用預處理進行sql操作,絕對不能使用sql語句的拼接。預編譯語句,綁定變量;使用存儲過程,調用存在數據庫里的函數;檢查數據類型,如果輸入是數字,就用integer做檢驗,如果是郵箱則正則表達式去做校驗等;使用定義好的安全函數來轉義;設置數據庫用戶的最小權限。

2、用戶密碼驗證:保障網絡信息安全,密碼驗證是必須的,儲存密碼不能使明文,最好多重加密驗證。普通應用要求長度為6位以上,重要應用要求長度為8位以上,并考慮雙因素認證,密碼區分大小寫字母,密碼為大寫字母,小寫字幕、數字、特殊符號中兩種以上的組合。

3、文件上傳限制:文件上傳一定要類型限制,上傳后把文件名格式化。(上傳文件是病毒,木馬文件,用以誘惑用戶或者管理員下載執行,上傳文件是釣魚圖片或為包含腳本的圖片,在某些版本瀏覽器中會被作為腳本執行,被用于釣魚和欺詐)

4、過濾可執行腳本:對用戶提交的網絡信息數據進行轉義,防止用戶提交含有js腳本的信息輸出到頁面上直接被瀏覽器執行。Seesion在登陸完成后,重寫SessionId,避免SessionFixation攻擊,服務器設置固定時間強制銷毀Session,因為客戶端可以修改用戶的存活時間,定時拿seesionId去請求,降低SSO的風險。

5、日志系統:網絡信息會在服務器中產生訪問日志,記錄ip,參數等, 對后臺操作記錄日志,方便查找服務器被篡改或攻擊導致的安全問題。

6、WEB容器配置:web容器存在一些配置漏洞。如tomcat后臺管理,默認用戶及密碼登錄后直接獲取war文件。

7、數據庫設置:提高服務器網絡信息安全,可以針對前后臺操作建立不同的數據庫操作用戶,切不可用root級別鏈接數據庫。

8、優化服務器性能的方式:將使用頻率高的數據放到服務器中,將數據庫的壓力轉移到內存中,此外及時釋放資源。在針對每個客戶端做一個請求頻率的限制,在網絡架構上做好優化,善于利用負載均衡,避免用戶流量集中在單臺服務器上,同時可以充分利用好CDN和鏡像站點的分流作用,緩解主站的壓力。

二、服務器層面的監控,運維過程中,對Web服務器進行持續的網絡信息安全監控

控制服務器的訪問端口:

1.設置“僚機服務器”,故意開后門讓攻擊者來攻擊僚機服務器, 管理著我就能獲取攻擊者的攻擊手段,并在真正服務器上做相應的安全措施應對。

2.設置“誘餌服務器”,讓攻擊者真假難以區分,這個上面敘述十分相似。

3.垂直權限管理:現在應用廣泛的一種方法是基于角色的范圍控制:RBAC,Java中的Spring Security

權限管理,就是RBAC模型的一個實現

4.水平權限管理,RBAC只能驗證用戶A屬于角色RoleX,但不會判斷用戶A是否能訪問只屬于用戶B的數據B,發生了越權訪問,這種問題一般是具體問題具體解決,至今仍是一個難題,它難以發現,設計方案時,都應該滿足“最小權限原則”。

網絡信息安全問題大家平時遇到的不多,只有遇到服務器染上病毒或被入侵攻擊時才意識到嚴重性,那是補救可能會費事很多,或者無法補救,只能認倒霉了。如過在網站運行前或者在服務器遭受攻擊后選擇防御計劃,是完全可以保證服務器安全的。筆者認為,最好的防御就是進攻,Web服務器安全更是如此。服務器防御系統練就IDC界的“金鐘罩鐵布衫”,只是最基礎的防御方式。

上一篇:

三個步驟,教你怎么創建自己的博客網站!

下一篇:

高防服務器出現堵塞的原因和解決方法